준비물 : AWS 계정

루트 사용자 로그인 및 MFA 추가

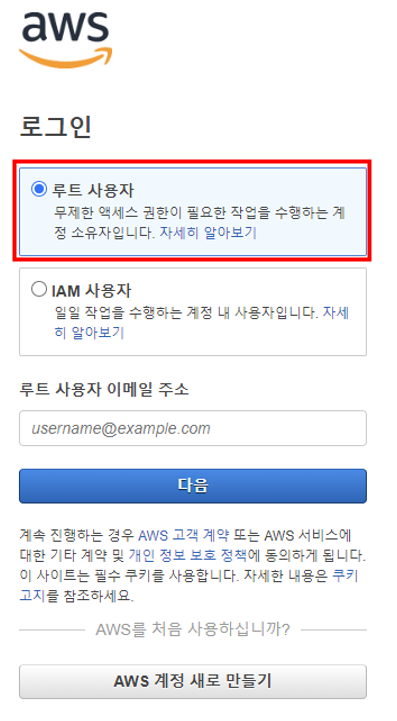

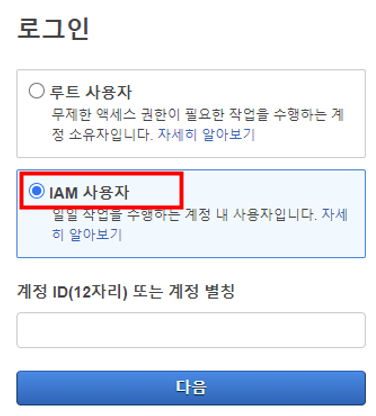

보통 로그인을 하게 되면 로트 사용자, IAM 사용자로 나뉜다.

처음 AWS 계정을 생성한 후에는 루트 사용자로 로그인을 하고 IAM 계정을 만든 후 콘솔 관리는 IAM으로 하게 된다.

루트 사용자는 모든 권한을 갖고 있기 때문에 사용하지 않고 IAM 계정으로 권한을 따로따로 준 후 작업을 한다.

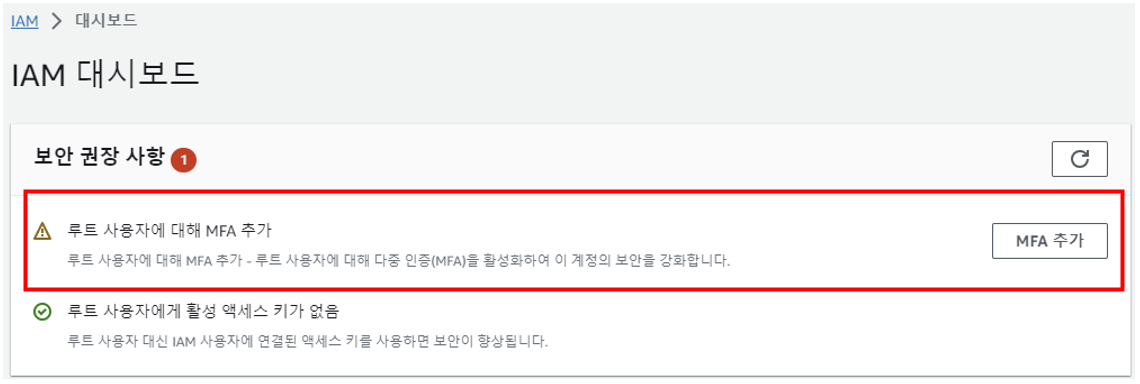

로그인 후 가장 먼저 해야할 일은 2차 보안 등록이다.

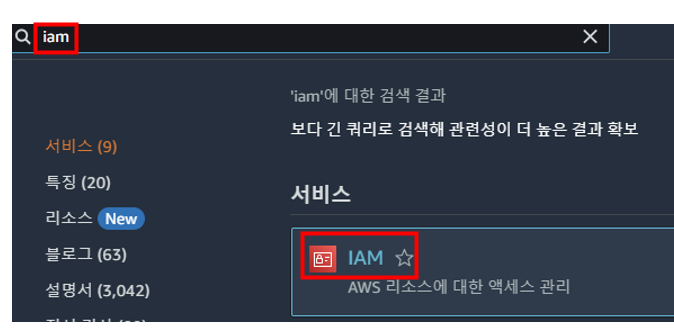

로그인 후 iam을 검색해 IAM 서비스로 이동한다.

IAM 대시보드를 보면 보안 권장 사항이 있고 루트 사용자에 대해 MFA 추가가 나온다.

MFA는 Multi-Factor Authentication으로 2차 보안 등록이다.

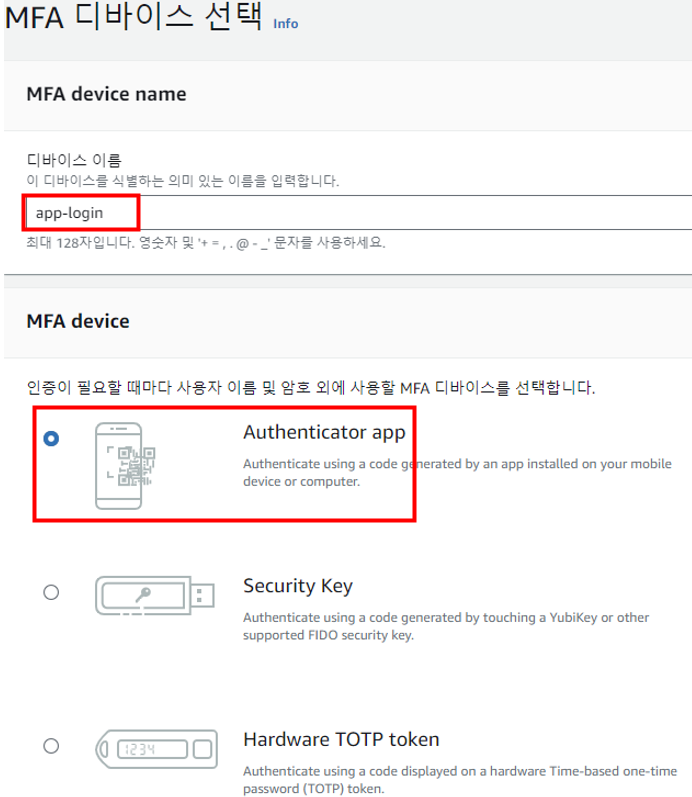

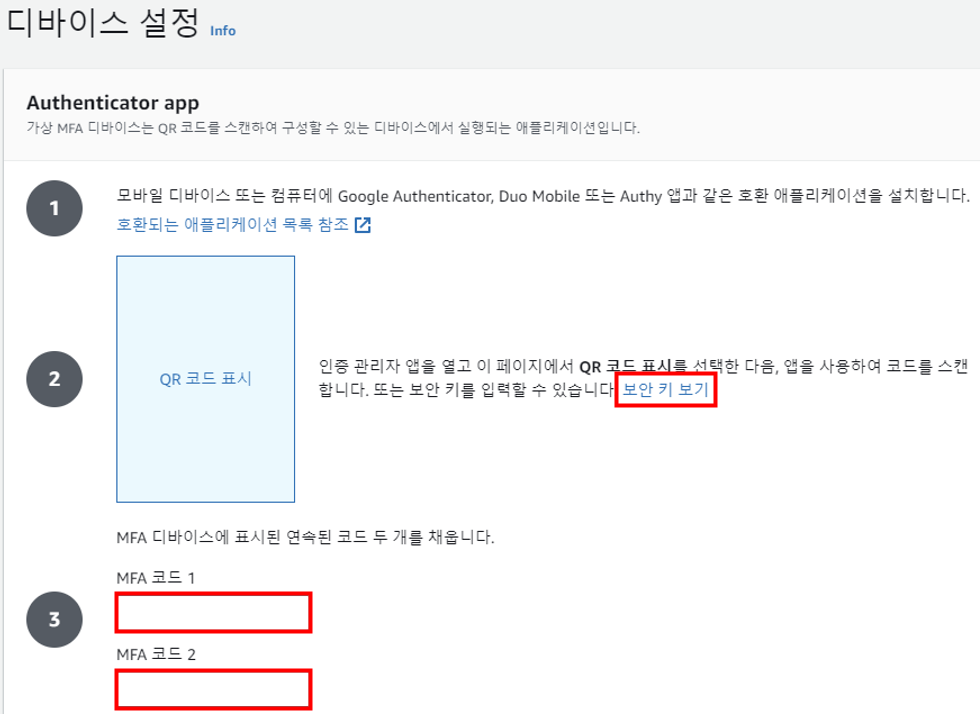

디바이스 이름 적당히 써주고 Authenticator app을 선택한다.

이 상태에서 스마트폰에 app을 설치해야 한다. 다양한 app이 있지만 Google Authenticator 또는, Microsoft Authenticator 중 하나를 설치한다.(이 app은 절대 삭제하지 않도록 한다.)

설치 후 AWS 화면에서 보안 키 보기를 눌러 QR 코드를 표시한 후 app에서 확인된 ID를 눌러 촬영하여 등록한다.

등록 후 나오는 app의 Authenticator에서 아까 만든 ID를 눌러 MFA 코드가 나오게 한다.

처음 나오는 코드를 MFA 코드1에 넣은 후 시간이 지나 번호가 바뀌면 바뀐 번호를 MFA 코드2에 넣는다.

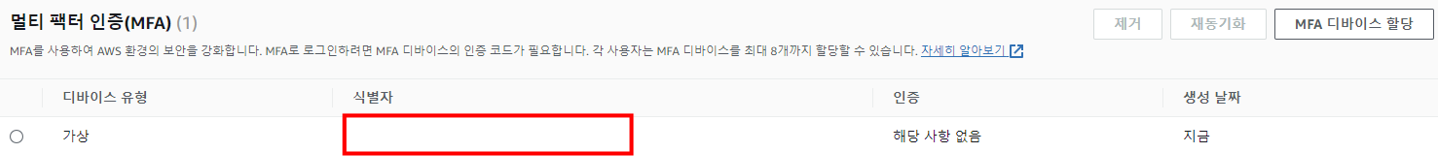

MFA 등록이 되었다. 앞으로는 로그인 할 때마다 app에 나오는 코드를 넣어야 한다.

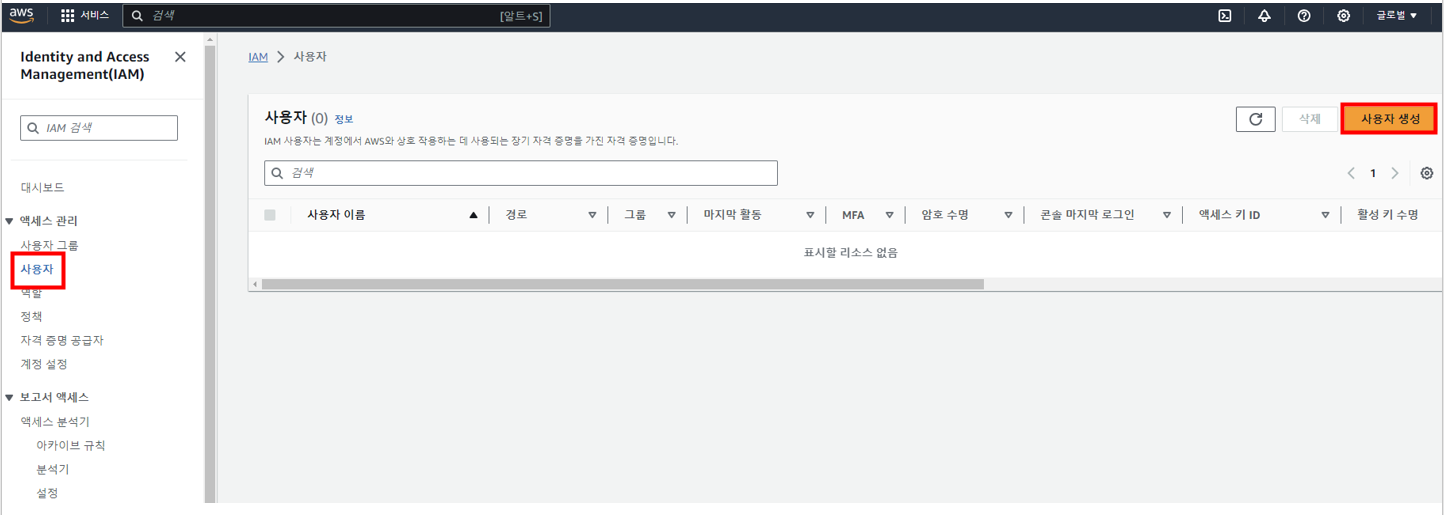

IAM 계정 생성 후 접속

IAM 화면에서 사용자 선택 후 사용자 생성을 누른다.

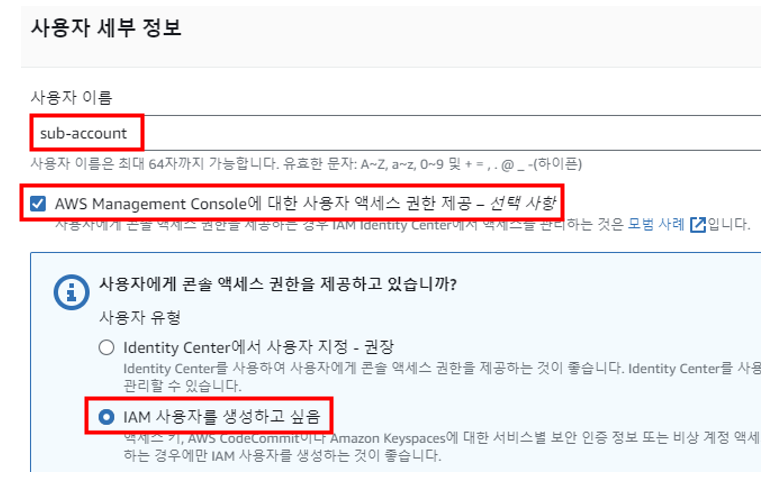

사용자 이름 입력 후 AWS Management Console에 대한 사용자 액세스 권한 제공을 체크하고, IAM 사용자를 생성하고 싶음을 선택한다.

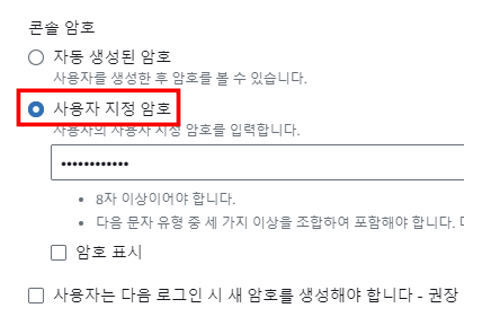

IAM 계정에 대한 암호를 지정한다. 어차피 나 혼자 쓸 계정이니 사용자 지정 암호를 선택해 바로 암호를 정해준다.

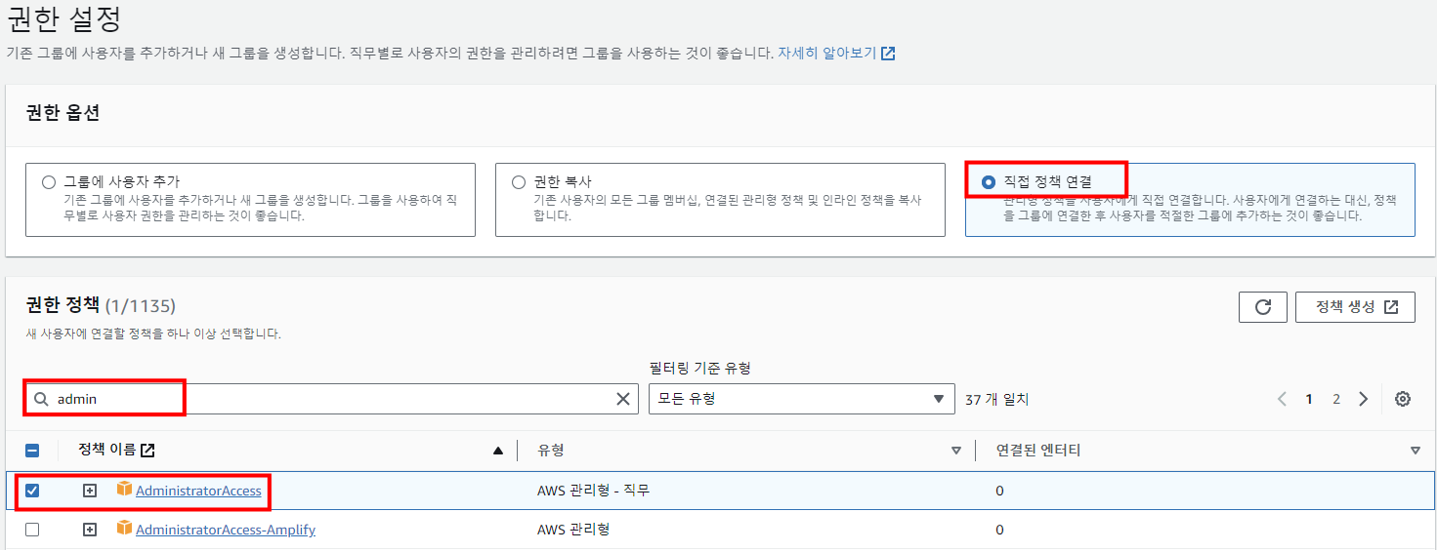

IAM 계정에 권한을 얼마나 줄 것인지 선택한다.

- 그룹에 사용자 추가 : 기존 그룹이 갖고 있는 권한을 그대로 갖는다.

- 권한 복사 : 기존 사용자 계정의 권한을 그대로 갖는다.

- 직접 정책 연결 : 새로운 권한을 부여한다.

처음 생성한 IAM 계정이니 직접 정책 연결을 통해 권한을 준다.

권한 정책에서 admin을 선택 후 AdministratorAccess를 선택한다.

원래 사용자 계정은 업무에 맞게 권한을 부여해야 하는데 지금은 IAM 계정에 모든 권한을 다 주도록 한다.

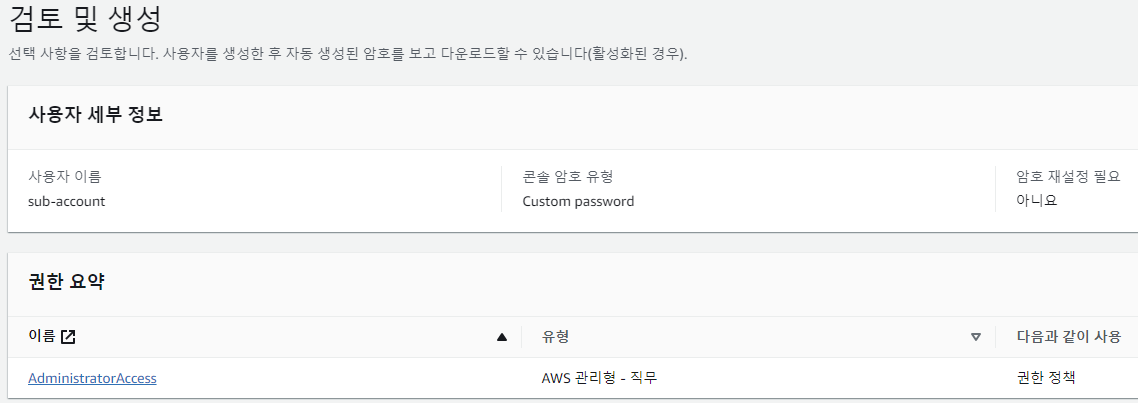

최종 확인 후 사용자 생성을 한다.

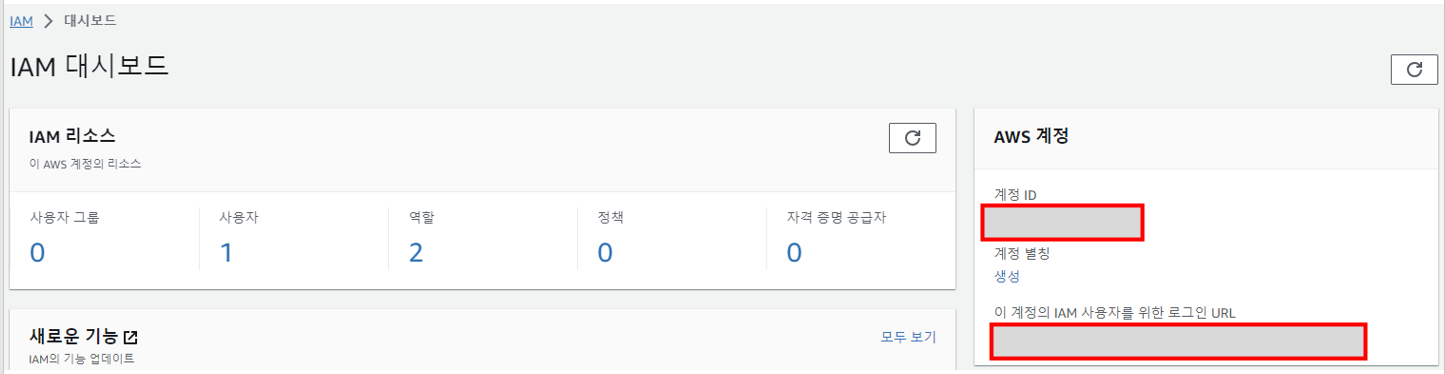

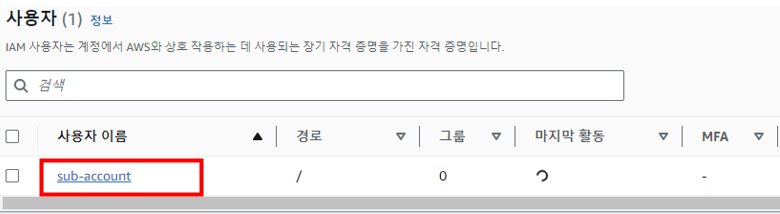

계정 생성 후 IAM 대시보드를 보면 사용자가 1로 되어 있고, 계정 ID, 로그인 URL을 볼 수 있다.

IAM 계정을 줄 사람에게 URL을 주거나 계정 ID, 사용자 이름, 비밀 번호를 알려주면 IAM 계정으로 접속할 수 있다.

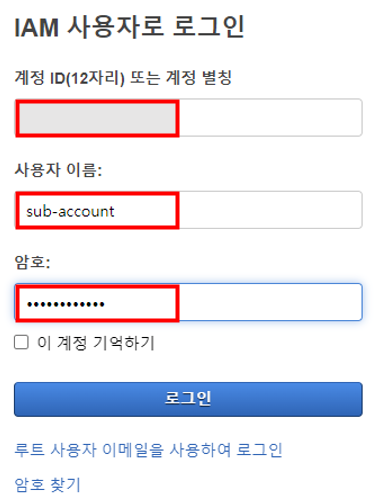

IAM으로 접속

앞으로는 IAM 계정으로 접속한다.

루트 계정에서 볼 수 있는 계정 ID(12자리 숫자), 사용자 이름, 비밀 번호를 입력해 IAM 계정으로 접속한다.

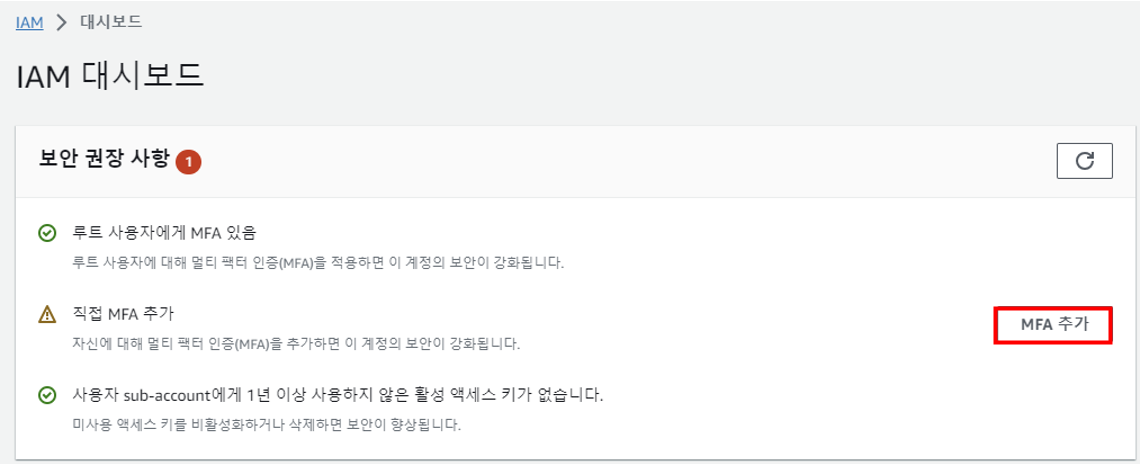

사용자 계정으로 접속한 후 IAM 대시보드를 보면 MFA 추가가 있다.

사용자 계정에 대한 MFA를 추가하는 것으로 이것 역시 꼭 해주도록 한다.

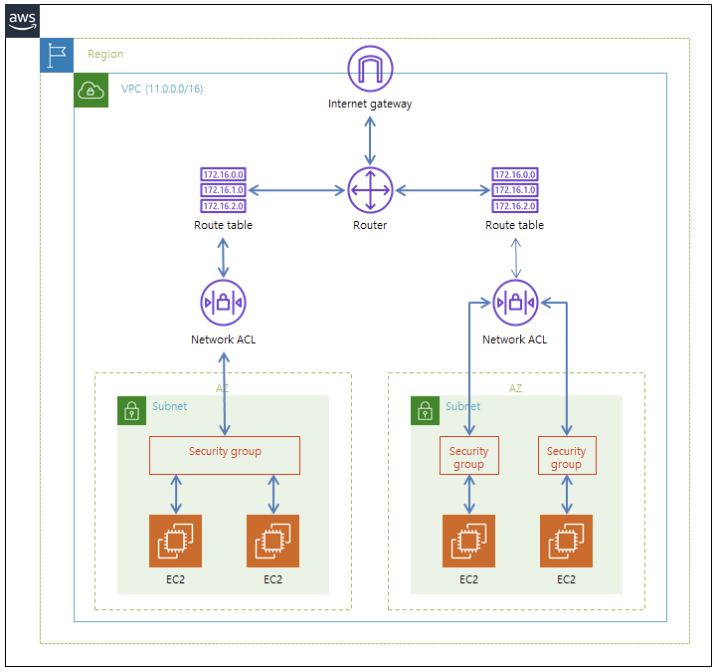

VPC 생성하기

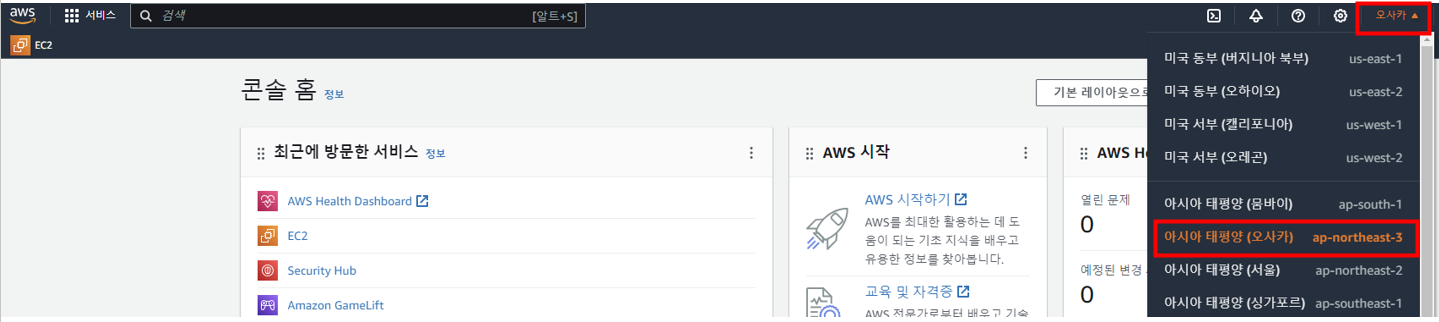

콘솔에 접속 후 가장 먼저 리전을 선택해야 한다.

어느 리전이든 비슷하지만, 제공하는 서비스, 가격 등이 다르기 때문에 잘 선택해야 한다.

우상단에 리전을 선택하는 부분이 있다. (일단은 오사카를 선택)

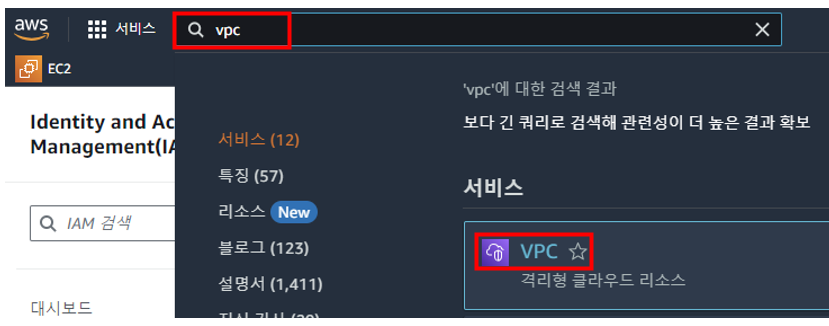

VPC를 검색해 VPC 서비스 접속한다.

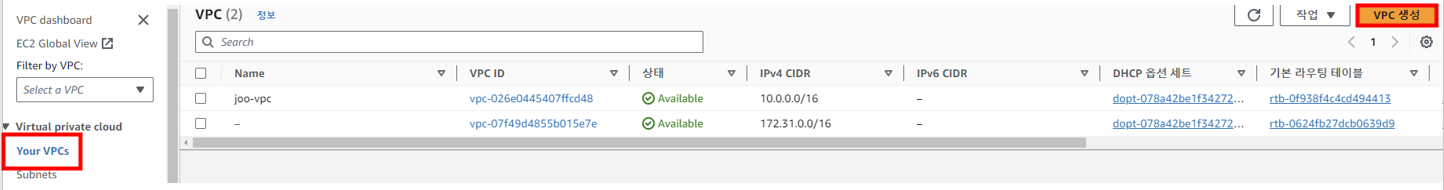

Your VPCs 선택 후 VPC 생성을 누른다.

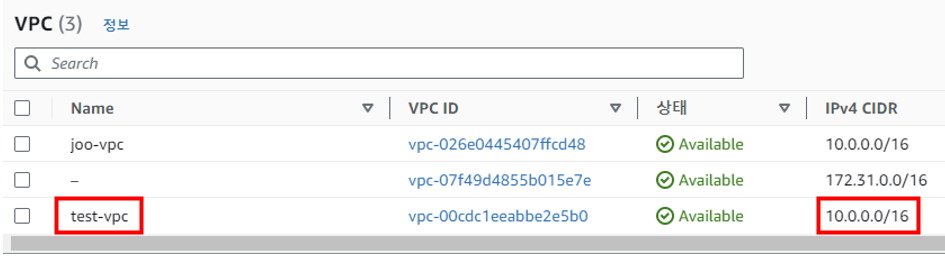

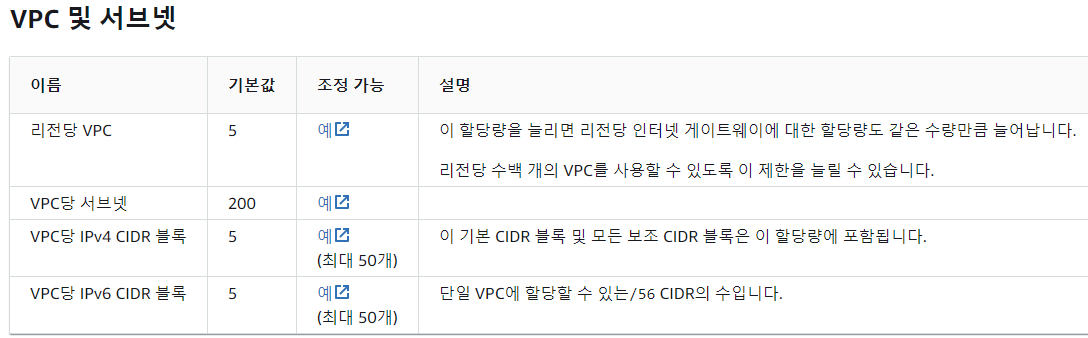

VPC는 리전 당 최대 5개까지 생성 가능하다.

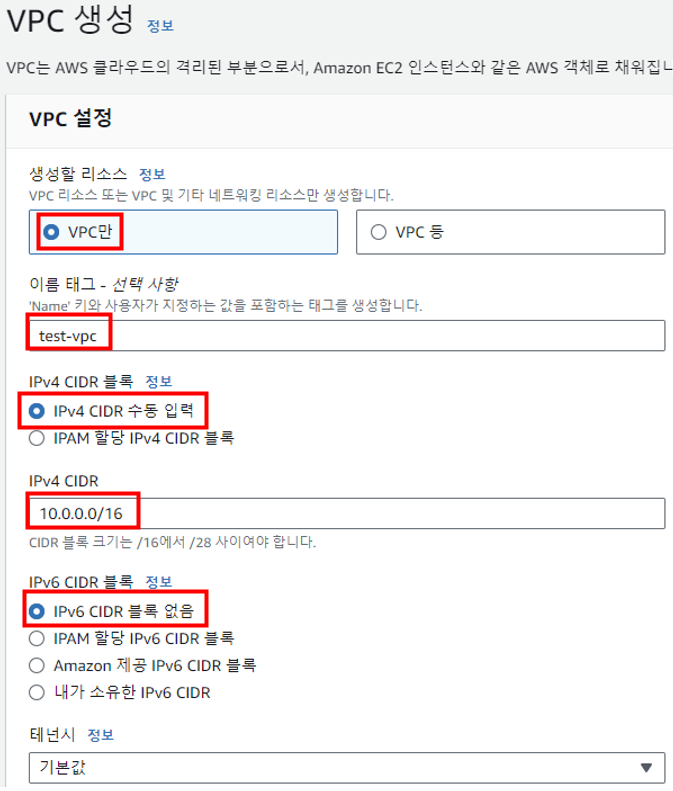

VPC를 생성할 때 다른 서비스도 함께 생성 가능하지만 여기서는 하나씩 생성하도록 한다.

VPC만 선택 후 VPC 이름을 정한다.(이름 태그를 꼭 써주도록한다. AWS는 ID로 구분하는데 이름 태그가 없으면 구분하기 어렵다.)

IPv4 CIDR을 수동 입력으로 입력한다.

VPC IP 대역이 다양하지만, 여기서는 간단하게 10.0.0.0/16을 입력한다.(https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/vpc-cidr-blocks.html)

IPv6는 사용하지 않는다.

VPC 생성 완료

Subnet 생성하기

VPC를 통해 리전에 나만의 cloud를 생성했다면, VPC를 더 작은 구역으로 나누어야 한다.

VPC 당 200개의 서브넷을 생성할 수 있다.

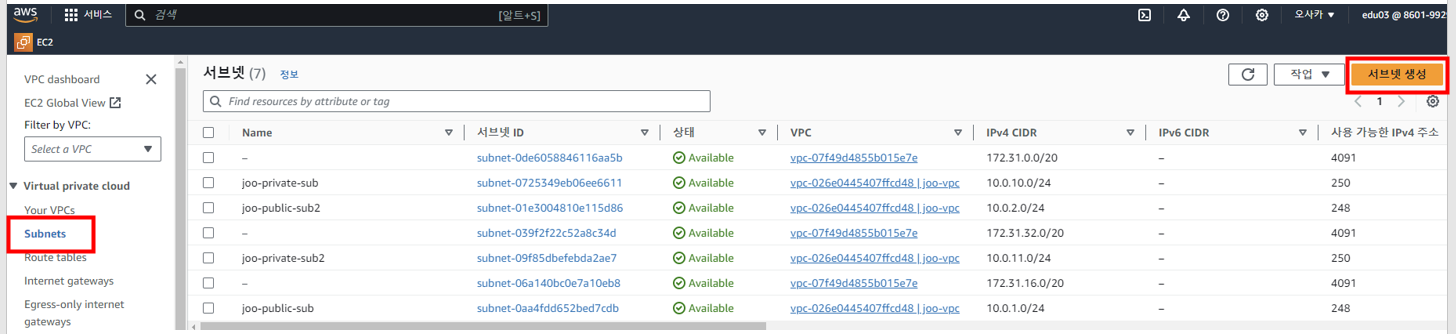

VPC- > Subnets -> 서브넷 생성

(이름이 없는 subnet은 VPC를 생성할 때 default로 생성된 것이다.)

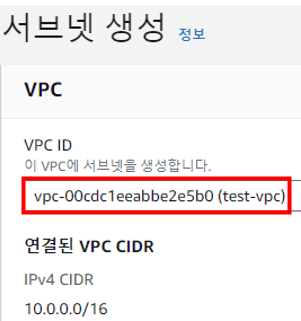

VPC가 맞는지 꼭 확인한다.

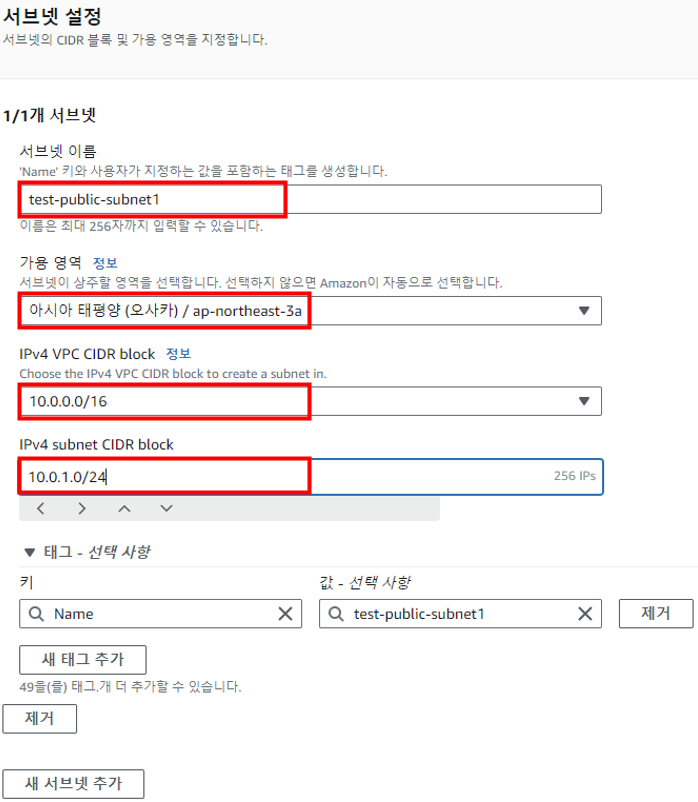

- 서브넷 이름 : test-public-subnet1(public인지, private인지 명시하고 숫자 지정을 해준다.)

- NCP와 달리 서브넷을 public, private 선택하는 것은 없는 것 같다.

- 가용 영역 : 리전 당 최소 3개 이상의 가용 영역이 있다. 일단 첫번째 영역인 a를 선택한다.

- VPC block : VPC에 맞는 것 선택

- subnet block : VPC 대역 안에 있는 IP 대역을 입력한다. 여기서는 10.0.1.0/24를 입력

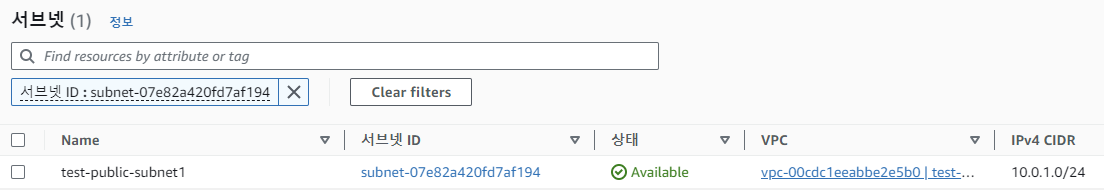

서브넷이 생성되었다.

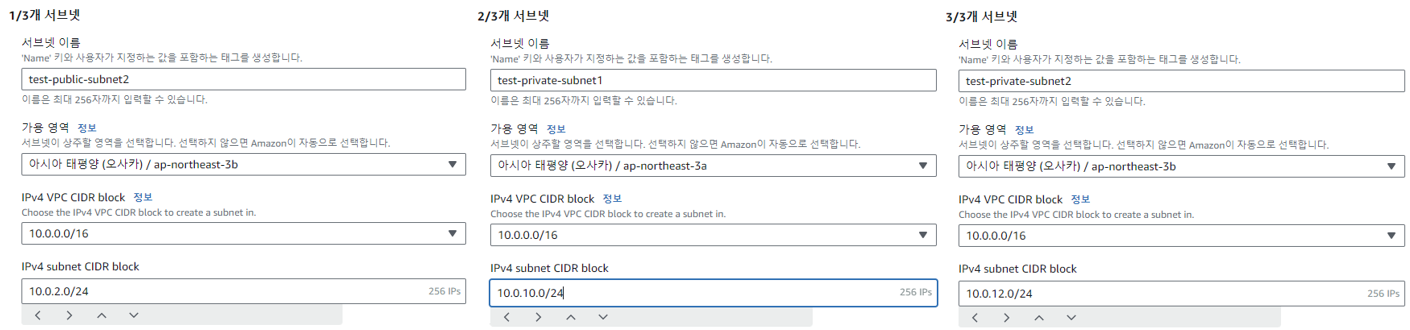

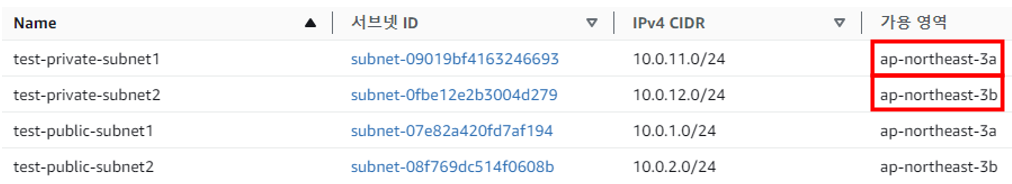

앞으로 public subnet 2개, private subnet 2개가 필요하기 때문에 미리 만들어 둔다.

주의할 점은 subnet1은 가용 영역을 3a 지역을 선택하고, subnet2는 가용 영역을 3b 지역을 선택한다.

이는 가용성을 보장하기 위한 방법으로 하나의 가용 영역에 장애가 생겨도 다른 가용 영역의 서버를 이용해 서비스를 지속해서 제공하기 위함이다.

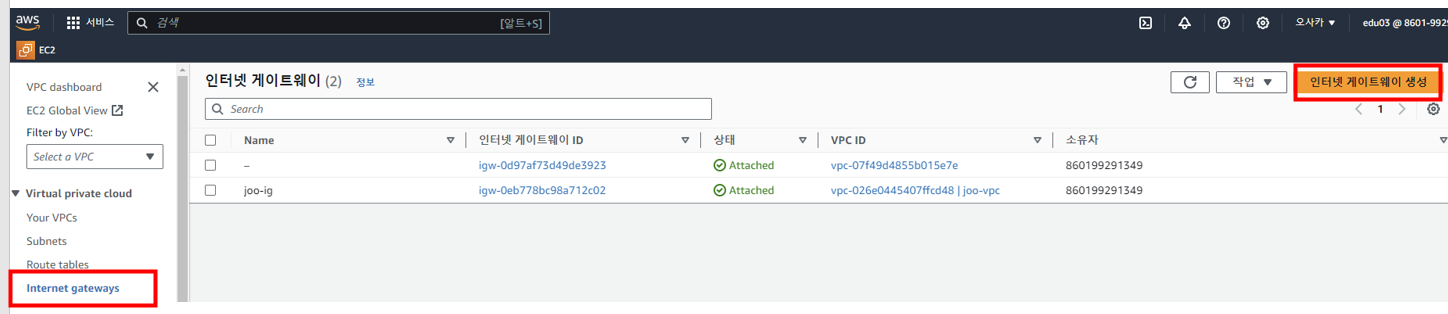

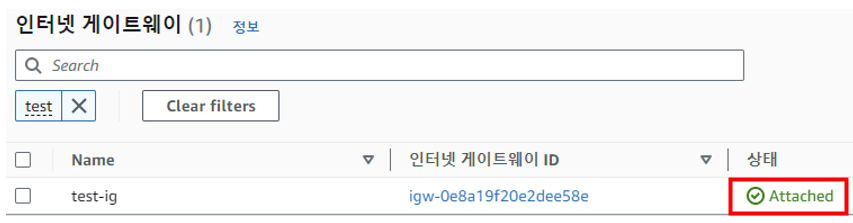

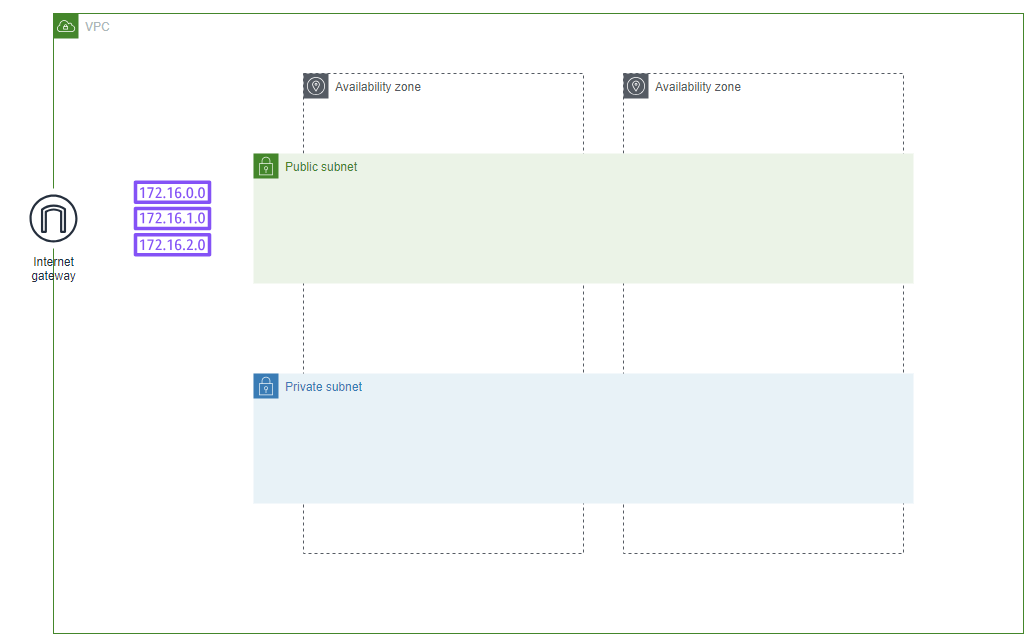

인터넷 게이트웨이 생성

public subnet에서 인터넷으로 외부 통신을 하기 위해서는 인터넷 게이트웨이를 생성해 연결해야 한다.

VPC -> Internet gateways -> 인터넷 게이트웨이 생성

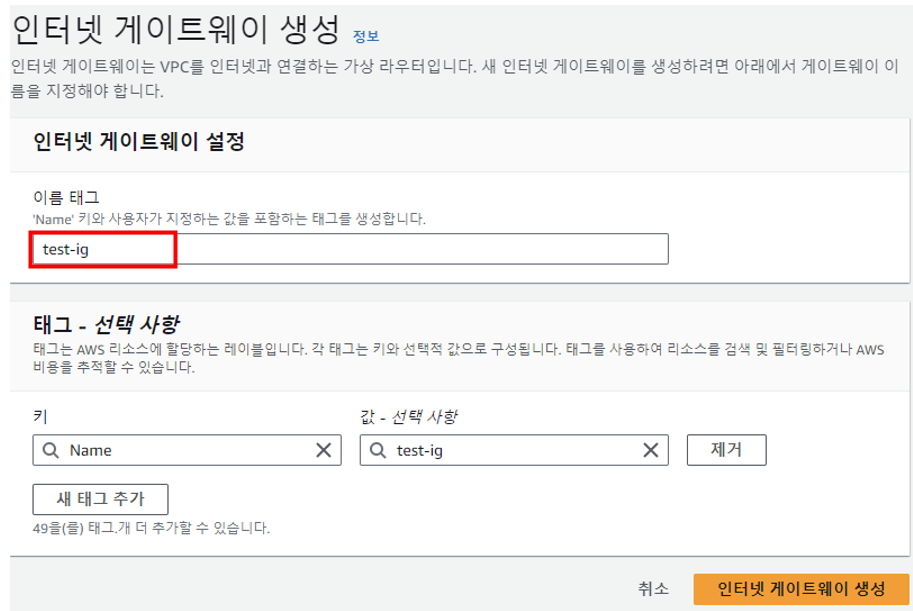

이름 태그를 입력 후 인터넷 게이트웨이를 생성한다.

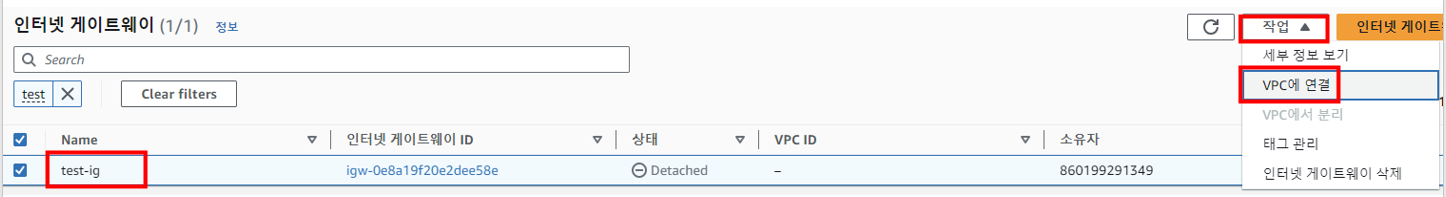

인터넷 게이트웨이 선택 후 작업 -> VPC 연결을 통해 VPC에 연결해야 한다.

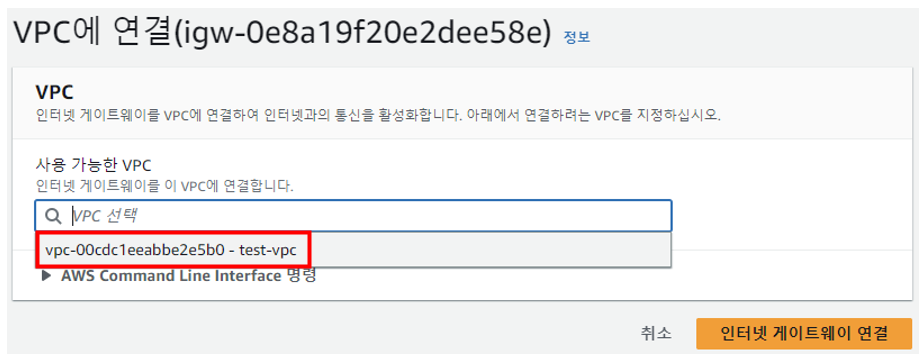

VPC를 선택 후 인터넷 게이트웨이를 연결한다.

인터넷 게이트웨이가 detached -> attached로 변경 되었다.

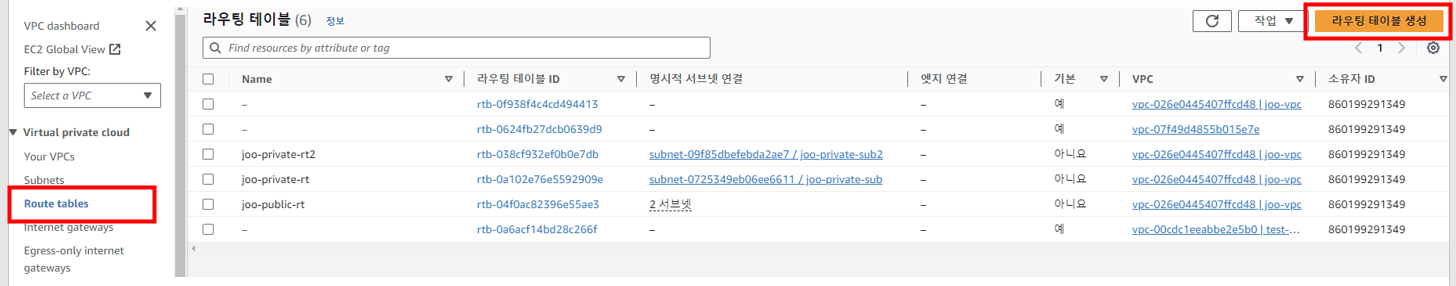

라우팅 테이블 생성

라우팅 테이블을 생성하여 서브넷, 인터넷 게이트웨이 등을 연결할 수 있다.

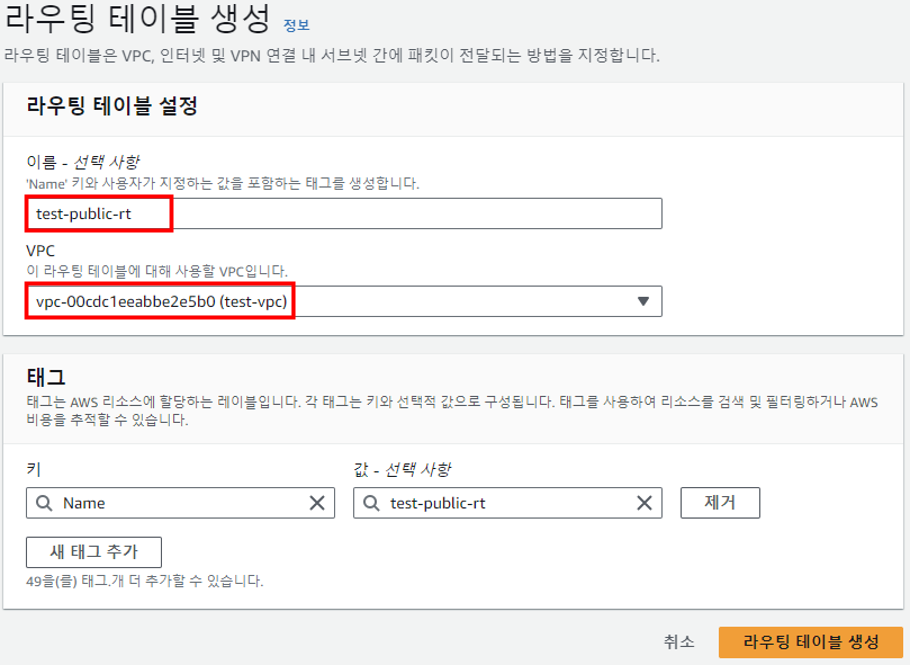

라우팅 테이블 이름을 입력하고 VPC를 선택한다.

라우팅 테이블도 public, private 구분하여 생성하기 때문에 이름을 구분하여 입력한다.

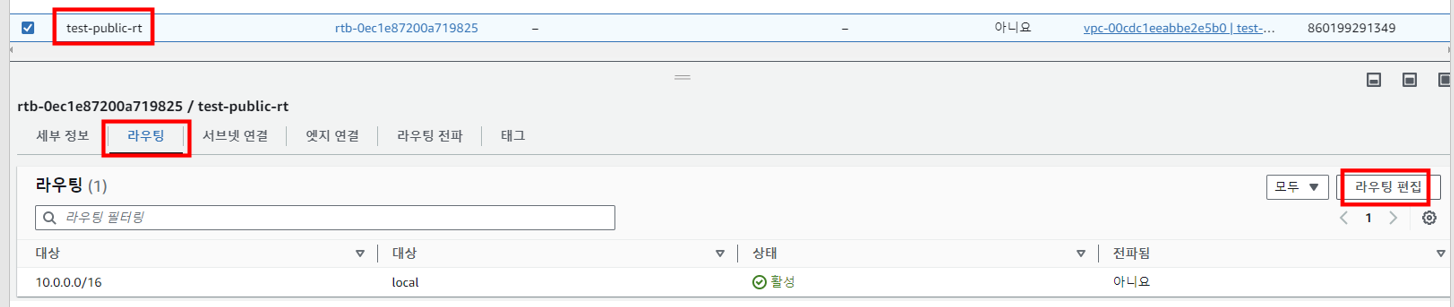

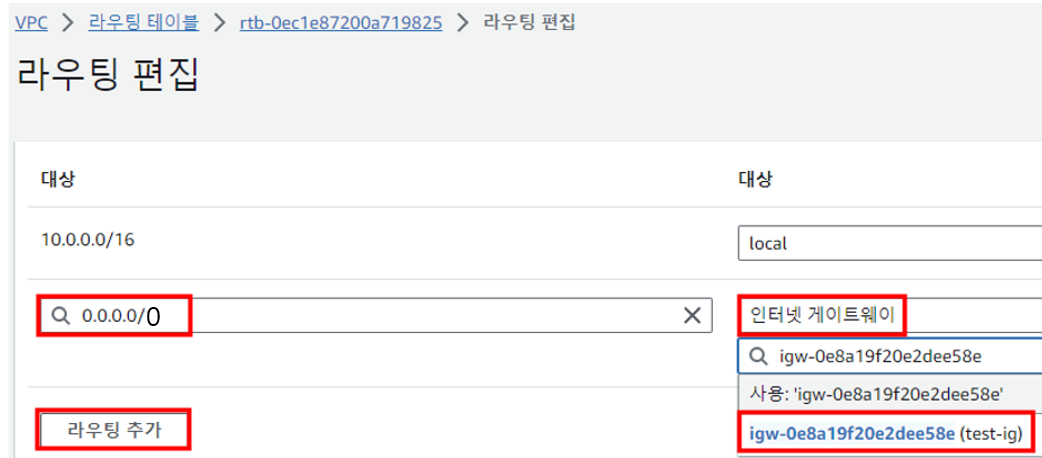

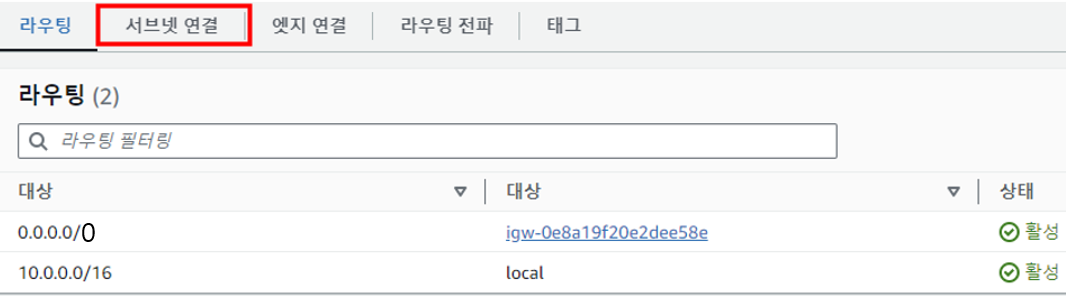

생성한 라우팅 테이블을 선택 후 라우팅 -> 라우팅 편집을 누른다.

라우팅 추가를 눌러 0.0.0.0/0을 선택 후 인터넷 게이트웨이 -> test-ig를 선택한다.

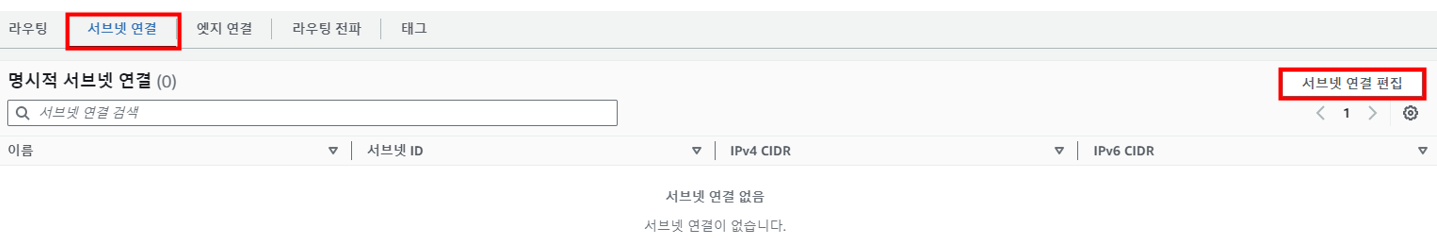

라우팅 테이블에 인터넷 게이트웨이 연결 후 서브넷 연결을 해야 한다.

서브넷 연결 -> 서브넷 연결 편집

public 라우팅 테이블이기 때문에 public subnet을 선택 후 연결 저장한다.

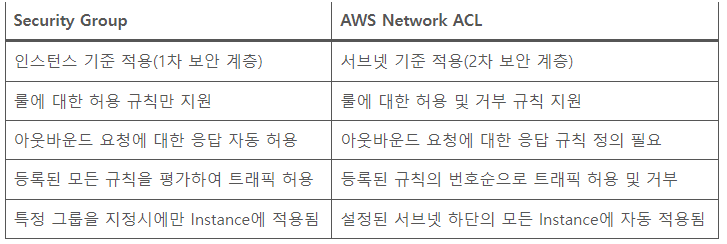

Network ACLs

https://library.gabia.com/contents/8892/

가비아 라이브러리

IT 콘텐츠 허브

library.gabia.com

VPC를 만들면 기본적으로 생성되어 있다. 초기 설정은 모두 allow로 되어 있다.

일단은 Network ACL은 따로 수정하지 않고 넘어간다.

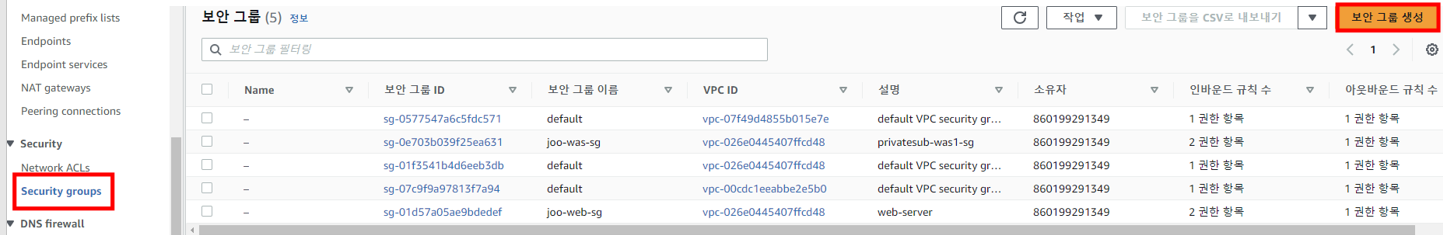

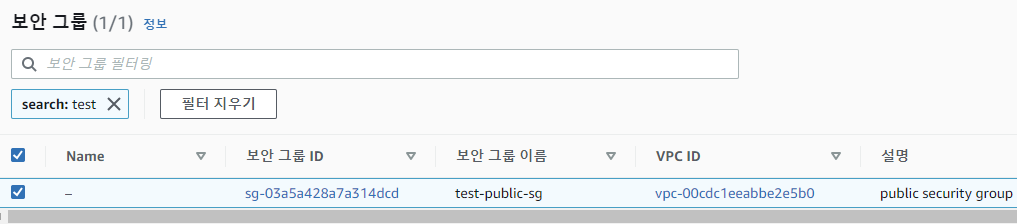

보안 그룹 생성

네이버 클라우드 플랫폼의 ACG와 같다. 서버에 적용 되는 보안 방침이다.

VPC -> Security -> Security groups -> 보안 그룹 생성

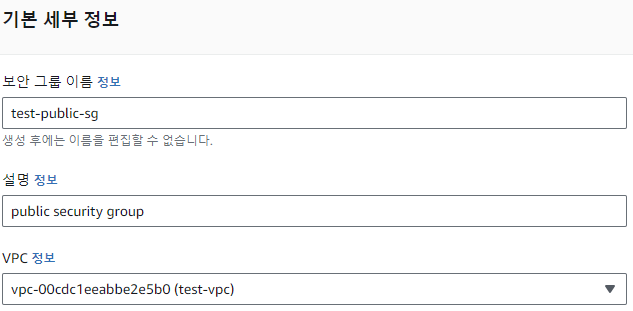

보안 그룹 이름, 설명 입력 후 VPC를 선택한다.

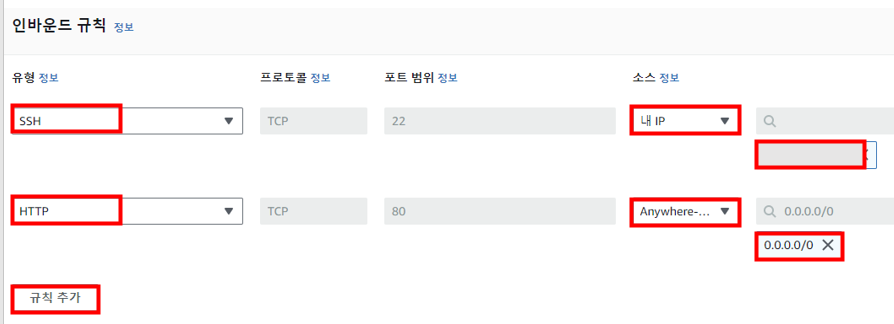

서버에 들어갈 수 있는 트래픽에 대한 규칙인 인바운드 규칙을 설정한다.

규칙 추가를 눌러 SSH, HTTP 유형을 생성한다.

SSH -> 내 IP : 내 IP에서 서버로 SSH를 통해 접속이 가능하도록 한다.

HTTP -> Anywhere : 어느 IP에서든 HTTP로 접속이 가능하도록 한다.

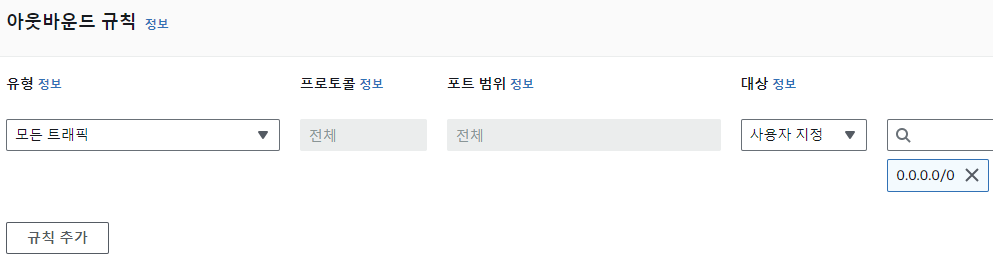

서버에서 나가는 트래픽은 모두 나갈 수 있도록 모든 트래픽으로 설정한다.

보안 그룹 생성 완료

정리

서버를 생성하여 사용하기 위한 기본적인 네트워크를 생성하였다.

'배운 내용 > 클라우드 교육' 카테고리의 다른 글

| 11월20일 - NCP Database 생성 실습 (0) | 2023.11.20 |

|---|---|

| 11월3일(금) - AWS 실습2 (0) | 2023.11.06 |

| 11월1일(수) - 클라우드 아키텍쳐 실습 (0) | 2023.11.01 |

| 10월26일(목) - AWS 교육2 (0) | 2023.10.26 |

| 10월25일(수) - AWS 교육 (2) | 2023.10.25 |